Введение

MikroTik – это не просто router, это целая экосистема для управления network-инфраструктурой. Если вам нужен мощный firewall, flexible VPN-сервер, QoS для traffic shaping или просто надежный access point, то RouterOS – ваш лучший выбор.

Сегодня мы разберем, почему MikroTik так популярен среди network-админов, как его настроить и какие фишки помогут вам максимально эффективно использовать это устройство. Готовы? Let’s go! 💥

1. Почему именно MikroTik?

Если вы еще сомневаетесь, стоит ли вам внедрять MikroTik в свою network-инфраструктуру, вот несколько killer features:

- RouterOS – мощная операционная система с CLI и GUI (WinBox, WebFig)

- Firewall & NAT – гибкие правила фильтрации трафика

- VPN-серверы – поддержка OpenVPN, IPSec, L2TP, WireGuard

- Load Balancing & Failover – балансировка нагрузки и резервирование каналов

- QoS & Traffic Shaping – контроль пропускной способности

- HotSpot & Captive Portal – удобная авторизация пользователей в сети

- Масштабируемость – подходит как для дома, так и для крупных корпораций

MikroTik – это как «швейцарский нож» для сетевого инженера. Вы можете использовать его как маршрутизатор, точку доступа, межсетевой экран, VPN-концентратор или даже как полноценный сервер DHCP/DNS.

2. Базовая настройка MikroTik ⚙️

2.1 Подключение к устройству

Первым делом подключитесь к устройству через:

- WinBox – самый удобный способ с графическим интерфейсом (Windows only)

- WebFig – веб-интерфейс для управления через браузер

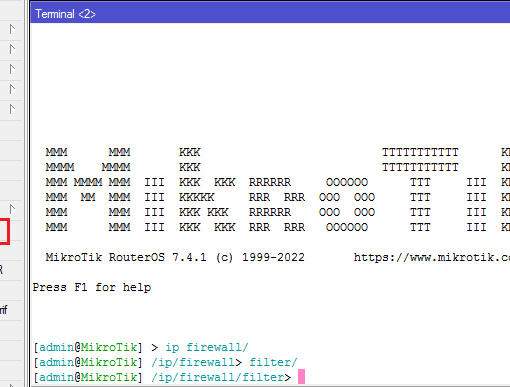

- CLI (Command Line Interface) – доступ через Telnet, SSH или консольный порт

После первого входа в систему измените admin password, так как по умолчанию MikroTik имеет пустой пароль. Безопасность прежде всего! 🔒

/ip firewall filter add chain=input action=drop connection-state=new in-interface=WAN comment="Block all incoming requests"2.2 Настройка WAN и LAN

Подключите интернет к порту ether1 и настройте LAN на ether2-5.

/ip address add addre2. Базовая настройка MikroTik ⚙️

2.1 Подключение к устройству

Первым делом подключитесь к устройству через:

WinBox – самый удобный способ с графическим интерфейсом (Windows only)

WebFig – веб-интерфейс для управления через браузер

CLI (Command Line Interface) – доступ через Telnet, SSH или консольный порт

После первого входа в систему измените admin password, так как по умолчанию MikroTik имеет пустой пароль. Безопасность прежде всего! 🔒

/ip firewall filter add chain=input action=drop connection-state=new in-interface=WAN comment="Block all incoming requests"

ss=192.168.88.1/24 interface=bridge1

/ip dhcp-server setupПосле этого ваши устройства смогут получать IP через DHCP, и у вас будет доступ в интернет. 🚀

3. VPN – безопасность превыше всего! 🔐

В современных реалиях без VPN-сервера никуда. MikroTik поддерживает L2TP/IPSec, OpenVPN, WireGuard – все, что нужно для защищенного доступа.

Пример настройки WireGuard:

/interface wireguard add name=wg0 listen-port=51820 private-key=YOUR_PRIVATE_KEY

/interface wireguard peers add interface=wg0 public-key=PEER_PUBLIC_KEY allowed-addresses=0.0.0.0/0 endpoint-address=PEER_IP endpoint-port=51820Теперь можно безопасно подключаться к сети извне. 🚀

4. Firewall & Security: Keep hackers away! 🛡️

MikroTik предоставляет мощный firewall. Например, чтобы заблокировать все входящие соединения, кроме разрешенных:

/ip firewall filter add chain=input action=drop connection-state=new in-interface=WANДобавьте Port Knocking для скрытого доступа:

/ip firewall filter add chain=input protocol=tcp dst-port=12345 action=accept

/ip firewall filter add cha3. VPN – безопасность превыше всего! 🔐

В современных реалиях без VPN-сервера никуда. MikroTik поддерживает L2TP/IPSec, OpenVPN, WireGuard – все, что нужно для защищенного доступа.

Пример настройки WireGuard:

/interface wireguard add name=wg0 listen-port=51820 private-key=YOUR_PRIVATE_KEY

/interface wireguard peers add interface=wg0 public-key=PEER_PUBLIC_KEY allowed-addresses=0.0.0.0/0 endpoint-address=PEER_IP endpoint-port=51820

Теперь можно безопасно подключаться к сети извне. 🚀

in=input action=dropЭто повысит уровень безопасности вашей сети. 🚀

5. Monitoring & Logs: Stay in Control 📊

Хотите отслеживать трафик? Включите NetFlow, SNMP или Syslog:

/system logging add action=remote topics=firewallИспользуйте Grafana + InfluxDB для красивых графиков. 📈

6. Заключение 🎯

MikroTik – это мощный инструмент для сетевого инженера. С ним можно настроить Firewall, VPN, Load Balancing, HotSpot, Traffic Shaping и еще массу всего. Главное – понимать, как работает RouterOS, и использовать её возможности на 100%.

🔹 Безопасность пре5. Monitoring & Logs: Stay in Control 📊

Хотите отслеживать трафик? Включите NetFlow, SNMP или Syslog:

/system logging add action=remote topics=firewallИспользуйте Grafana + InfluxDB для красивых графиков. 📈

🔹 Автоматизируйте процессы через скрипты. 🔹 Следите за логами и мониторингом.

Если у вас еще нет MikroTik – самое время его попробовать! 😉

Happy Networking! 🚀